Digitale Risiken für Streitkräfte

Eine neue Studie des NATO-Exzellenzzentrums für strategische Kommunikation untersuchte die aktuellen Risiken, denen Armeen auf Sozialen Medien ausgesetzt sind. Sie kam zu dem Ergebnis, dass das Sammeln von Daten und gezielte Beeinflussen von Soldaten und Einheiten bei einer Truppenübung leicht möglich ist.

Für viele Experten sind Daten die Ressource des 21. Jahrhunderts. Menschen generieren im Internet praktisch überall riesige Datenmengen (Stichwort: Big Data). Eine große Anhäufung von Daten finden die Databroker (Sammler von Nutzerdaten) beispielsweise in den Sozialen Medien wie Facebook, Twitter, Instagram und Co.

Risiken und Missbrauch von Nutzerdaten

Soziale Medien bieten viele Vorteile wie etwa Kommunikation in Echtzeit, weltweite Vernetzung, Selbstverwirklichung und Ähnliches. Diese riesigen Nutzerdatenmengen können jedoch aufgrund ihres - oftmals sehr persönlichen - Informationsgehaltes potenziell gestohlen und missbraucht werden. Es gibt zahlreiche Risiken, insbesondere wenn die Daten schlecht oder gar nicht geschützt sind. Das liegt sowohl am Menschen, als auch an der gebräuchlichen Technik. Nutzerdaten sind bei Kriminellen heiß begehrt, da sie unter anderem Informationen über den höchstpersönlichen Lebensbereich preisgeben können. Kriminelle können diese Informationen für Erpressung, Identitätsdiebstahl, Manipulation oder Betrug verwenden. Im militärischen Bereich sind Daten ebenfalls eine wichtige Ressource. Durch sie können Geheimdienste Erkenntnisse zum Beispiel über Truppenbewegungen, Stationierungen und militärische Geheimnisse erlangen.

In der Politik werden ebenfalls Daten immer wichtiger, wie 2016 der amerikanische Präsidentsschaftswahlkampf zeigte: Spezielle Institute sammelten und analysierten die Nutzerdaten potenzieller Wähler. Das dies nicht immer im legalen Rahmen ablaufen muss, zeigte der Skandal rund um ein Datenanalyse-Unternehmen. Das Unternehmen wurde beschuldigt die Nutzerdaten von mehreren hundert Millionen Amerikanern analysiert zu haben. Aufgrund dessen hätte die Firma effektives Microtargeting (Kommunikationsstrategie in der politischen Kommunikation für gezielte Ansprache von Nutzern; Anm.) betreiben und Algorithmen für die Verhaltensvorhersage entwickeln können - so der Vorwurf.

Arten von Daten

Daten lassen sich grob in drei Kategorien einteilen:

- Daten, die Nutzer freiwillig selbst angeben und teilen,

- Metadaten (Nutzerverhalten, Hardwareangaben, Browser, Device/Gerät),

- Sekundärdaten, die aus vorhandenen Primärdaten abgewandelt, generiert bzw. vorhergesagt werden.

Diese Daten können wesentliche Merkmale des Nutzers verraten, zum Beispiel sein Einkaufs- und Reiseverhalten, die politischen Ansichten und den Freundeskreis. Ein bösartiger Akteur, wie ein Krimineller oder ein feindlicher Geheimdienst, kann mit diesen Daten gewaltigen Schaden anrichten.

Risikoanalyse: Daten und das Militär

Das NATO-Exzellenzzentrum für strategische Kommunikation (NATO StratCom COE) wollte die Risiken und Gefahren von Nutzerdaten identifizieren und näher untersuchen. Hierzu führte ein Forschungsteam des NATO StratCom COE ein Experiment bei einer Truppenübung durch. Bei diesem analysierten sie die Nutzerdaten von Soldaten in Sozialen Medien.

Folgende Fragen sollten u. a. geklärt werden:

- Wie gut sind die Nutzerdaten von Soldaten, insbesondere in Sozialen Medien, geschützt?

- Was sagen diese Nutzerdaten über die betroffenen Personen aus?

- Lassen sich Soldaten anhand ihrer Nutzerdaten beeinflussen? Wenn ja, wie?

- Welcher Schaden kann durch den Missbrauch von Nutzerdaten im militärischen Bereich entstehen?

Methode

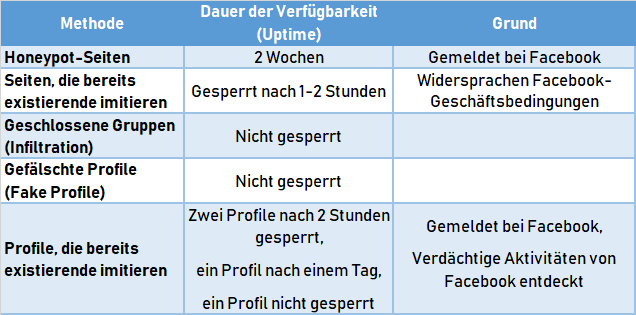

Bei dem Experiment nutzte das Forschungsteam folgende Verfahren, um an Daten und Informationen über die Soldaten und ihre Übung zu gelangen:

- Imitation/Nachahmung einer Person,

- Honeypot-Seiten (Webseiten, die explizit darauf abzieht, Nutzer anzulocken und einzufangen),

- Social Engineering (Vorgehensweise, bei dem die Schwachstellen von Menschen ausgenutzt werden),

- Generelles Überwachen und Befreunden von Accounts der Soldaten,

- öffentlich-zugängliche Suchmaschinen und Datenbanken.

Das Team setzte diese Methoden auf Facebook, Instagram und Twitter ein und konnte detaillierte Informationen über die Soldaten und ihre Truppenübung erlangen. So wurden zum Beispiel alle Kadersoldaten von verschiedenen Einheiten (Bataillone) identifiziert, ihre genauen Standorte (+/-1 km2) lokalisiert sowie Truppenbewegungen und Übungsabläufe aufgeklärt. Junge Soldaten nutzten vor allem Instagram. Das Forschungsteam erhielt in diesem Sozialen Medium die Informationen am schnellsten. Facebook bot einen guten Startpunkt, um die Individuen zu identifizieren und das Netzwerk mit den anderen Kaderangehörigen zu erkennen. Das Team erstellte hierzu gefälschte Profile (Fake-Profile) und Honeypot-Seiten, imitierte echte Personen und infiltrierte geschlossene Gruppen. Twitter wurde hingegen von den Soldaten kaum genutzt und brachte daher keine brauchbaren Informationen.

Das Forschungsteam des NATO StratCom COE gewann mit der Social-Engineering-Methode das Vertrauen der Soldaten. Diese teilten in Folge viele sensible Informationen. Das Team kam dadurch an Telefonnummern, E-Mail-Adressen und Fotos der Soldaten und ihrer verwendeten Ausrüstung.

Gegenmaßnahmen der Übungsteilnehmer

Während der Übung setzten die Angehörigen der Kommunikationsabteilungen der Soldaten Gegenmaßnahmen ( z. B. das Melden von gefälschten Profilen) auf den Sozialen Medien.

Diese brachten unterschiedliche Erkenntnisse: So gingen die Facebook-Administratoren gegen manche Methoden des Forschungsteams gar nicht bzw. erst nach langer Zeit vor.

Schwächen und Bugs bei Facebook

Eine Sicherheitslücke, die bereits vor dem Experiment erkannt wurde, ist, dass die Privatsphären-Einstellungen von Facebook nicht gänzlich funktionieren. Das Herausfinden des Arbeitsplatzes einer Person ist leicht möglich. Das Team der StratCom meldete Facebook diesen Fehler. Außerdem können gefälschte Profile jede Armee/Streitmacht als ihren Arbeitgeber angeben. Dadurch ist Infiltration bzw. das Abfangen von Informationen leichter möglich. Diese beiden Befunde machen deutlich, dass die Privatsphären-Einstellungen von Sozialen Medien keine zuverlässigen Mittel gegen Leaks (undichte Stellen) sind.

Resümee

Das Experiment des NATO-Exzellenzzentrums für strategische Kommunikation zeigte, dass es leicht möglich ist, sensible Daten über Soldaten, die bei einer Truppenübung sind, auf Sozialen Medien zu sammeln. Außerdem können die User leicht manipuliert werden: Social Engineering ermöglicht es ihr Verhalten nach den Wünschen des Angreifers zu beeinflussen. Jedoch stellte das Forschungsteam des NATO StratCom COE auch fest, dass Soziale Medien gegenwärtig versuchen den Daten- und Privatsphären-Schutz zu erhöhen. Insbesondere Facebook reagierte im Experiment teilweise erfolgreich auf die Datensammlungs-Methoden und wehrte dadurch einige schneller ab. Dies mag auch am öffentlichen Bewusstsein für Datenschutz liegen, das durch verschiedene, jüngere Skandale gestiegen ist.

Die finale Conclusio des NATO-Exzellenzzentrum für strategische Kommunikation lautet, dass die Streitkräfte sich im Beobachten bzw. Überwachen von Sozialen Medien verbessern und stärkere Gegenmaßnahmen setzen müssen, um das Risiko von Datendiebstahl und Missbrauch auf diesen zu reduzieren. Die Herausforderungen der „digitalen Arena“ werden in Zukunft alle Armeen beschäftigen. Sichere Daten erhöhen die Überlebenswahrscheinlichkeit der Soldaten im Gefechtsfeld des 21. Jahrhunderts.

Tristan Nikischer, BA ist Redakteur beim TRUPPENDIENST.

Weiterführende Informationen: