- Veröffentlichungsdatum : 10.01.2020

- – Letztes Update : 15.01.2020

- 8 Min -

- 1607 Wörter

- - 7 Bilder

Krieg im Cyber-Raum - Teil 2

Der Kampf im Cyber- und Informationsraum findet bereits statt. Nun werden die Punkte des Führungsverfahrens der S2-Abteilung des ehemaligen Kommandos Führungsunterstützung und Cyber Defence erklärt, die bei der Assistenz zur österreichischen EU-Ratspräsidentschaft 2018 angewandt und erprobt wurden.

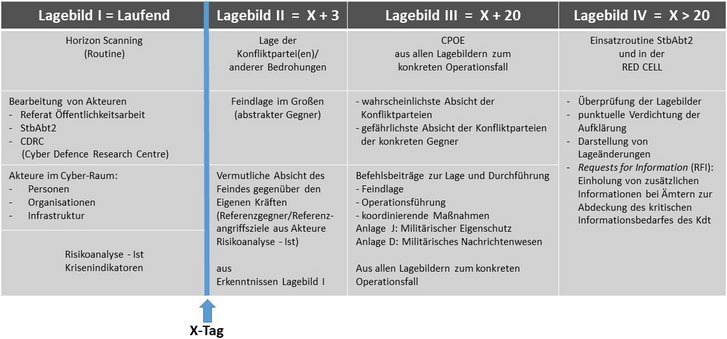

Gefolgerte Grundlagenarbeit zur Erstellung des hybriden Lagebildes

Um die Aufgabe „Erstellung eines hybriden Lagebildes“ erfüllen zu können, wurde das klassische Führungsverfahren für die Bedürfnisse Cyber adaptiert und ein „Aufklärungsplan-Cyber“ erstellt. Wesentliche Aufgabe des S2 ist die Bereitstellung eines adäquaten Lagebildes der Konfliktparteien. Um das entscheidende Lagebild der Konfliktparteien erstellen zu können, sind laufend andere Lagebilder zu erstellen und zu führen. Zum leichteren Erfassen der Methodik wird mit dem Lagebild III begonnen, das am Beginn eines Einsatzes das allumfassende Gesamtlagebild zusammenfasst.

Beurteilung der Cyber-Lage im Lagebild III

Im klassischen Führungsverfahren wird über die Beurteilung der Lage der Konfliktparteien von bekannten Konfliktparteien ausgehend, unter Berücksichtigung der erkannten Motive und Verfahren, auf die geplante Kampfführung geschlossen. Aufgrund der Eigenart des Kampfes im Cyber-Raum hinsichtlich Kraft-Raum-Zeit-Informationskalkül ist mit den bisherigen Führungsverfahren nicht das Auslangen zu finden.

Wie im ersten Teil (TD-Heft 3/2019) beschrieben, werden etwa 500 000 Angriffe pro Woche auf die IKT-Systeme des Österreichischen Bundesheeres durch das Kommando Führungsunterstützung und Cyber Defence (KdoFüU&CD) bzw. seiner Nachfolgeorganisation IKT-Cyber-Sicherheits-Zentrum (IKTCySiZ) erkannt. Die Angriffe werden nach aktiven und passiven Angriffen unterteilt. Passive Angriffe entsprechen „Lauschangriffen“, die ohne aktiven Eingriff in das Zielnetz stattfinden – sie können nicht erkannt werden. Die erwähnten 500 000 beinhalten daher nur die erkannten aktiven Angriffe.

Die Feststellung, dass ein konkreter Cyber-Angriff aus einem definierten Raum stammt, lässt noch keinen Schluss auf den Urheber zu. Ein Beispiel: Beim bisher weltweit größten DDOS-Angriff (Distributed Denial of Service – Blockade eines Dienstes durch Überlastung) wurden 1,1 Terabit („Waffenwirkung“) im Ziel erreicht, wobei die Absender der Datenpakete („Munition“) übernommene Überwachungskameras („Angriffswaffe“) waren. Der Angreifer konnte somit weltweit auf Hunderttausende von Kameras illegal und kostenfrei zugreifen. Die Besitzer der Überwachungskameras traf keine Schuld. Die Steuerung dieses Systems war schon lange vor dem Erkennen des Angriffes durch die Akteure übernommen worden.

Um derartige Angreifer feststellen zu können (Attribuierung), werden Malware-Analysen durchgeführt. Aber auch diese generieren keine belastbaren Beweise: Das Hinterlassen von falschen Spuren – „false flag“ – ist „state of the art“ bei professionellen Cyber-Kräften aller Akteure. Als bester Ansatz zur Attribuierung bleibt daher die Verknüpfung von technischer mit klassischer nachrichtendienstlicher Aufklärung. Der Führungsgrundsatz „Tarnen und Täuschen“ ist im Cyber-Raum so gefechtsentscheidend wie der Führungsgrundsatz „Feuer und Bewegung“ auf dem klassischen Gefechtsfeld.

Bereits bei der erstmaligen Beurteilung von einer der zahlreichen Cyber-Lagen war klar, dass ausschließlich eine Rückwärtsbeurteilung der Lage der Konfliktparteien zum Ziel führt. Bei Einsätzen ergeben sich in der Praxis nicht schließbare Schwachstellen der eigenen IKT-Systeme. Wenige Akteure sind in der Lage, diese auszunutzen. Ein noch kleinerer Anteil dieser hat ein Motiv, dieses auch zu tun. Genau jene verbleibenden Akteure sind das unmittelbare Aufklärungsziel der S2-Abteilung. Zur Beurteilung möglicher Konfliktparteien im Cyber-Raum führt daher der Weg von bekannten eigenen Lücken über die dazugehörigen Angriffsvektoren zum konkreten Gegner.

Das allumfassende Gesamtlagebild

Das Produkt der Beurteilung der Lage der Konfliktparteien ist der Beitrag der S2-Abteilung zum „Comprehensive Picture of the Operational Environment“ (CPOE). Dieses wird hier als Lagebild III bezeichnet. Es ist das allumfassende Gesamtlagebild, das sowohl die wahrscheinlichste, als auch die gefährlichste Konfliktparteienabsicht beinhaltet. Das Lagebild III hat 20 Tage nach der Auftragserteilung an das operativ führende Kommando zur Erstellung der Planungsweisung Nr. 1 bereitzustehen. Zusammengefasst werden die Erkenntnisse des Lagebildes III im Befehlsbeitrag des S2 in der vermutlichen Absicht der Konfliktparteien und als Feindentschluss formuliert. Die Lagebilder I und II dienen als laufende Vorarbeit zum Lagebild III. Um Akteure nach ihren Möglichkeiten einschätzen zu können, bedarf es einer umfangreichen Vorbereitung, die sich in das Lagebild I und Lagebild II unterteilt.

Lagebild I

Die Beurteilung des Lagebildes I findet laufend im täglichen Dienstbetrieb 24/7 statt. Durch routinemäßige Horizon Scannings werden mit Open Source Intelligence (OSINT) und der Verknüpfung mit Lagebildern des nunmehrigen IKT-Cyber-Sicherheits-Zentrum (IKTCySiZ), der Nachrichtendienste und dem IKDOK (Innerer Kreis der Operativen Koordinierungsstruktur – Zusammenarbeit der Ministerien), bereitgestellt. Es werden mögliche Motive, Akteure und ihre finanzielle, materielle sowie technische Ausstattung erhoben und ausgewertet. Ergebnisse werden in einer Datenbank gespeichert, um jederzeit auf mögliche Einsatzszenarien reagieren zu können. Ziel eines Horizon Scannings ist es, den eigenen Interessensbereich umfassend abzutasten, um krisenhafte Entwicklungen frühzeitig zu erkennen und eine minimale Reaktionszeit beim Auftreten von Krisenindikatoren zu gewährleisten.

Lagebild II

Das Lagebild II steht drei Tage nach dem Auftrag an das operativ führende Kommando zur Erstellung der Planungsweisung Nr. 1 bereit. Es beinhaltet Entschlüsse zu Konfliktparteienabsichten in den relevanten Räumen, zur kritischen Infrastruktur und zu eigenen Kräften. Das Lagebild II gibt dem Leiter der Stabsarbeit möglichst einsatznahe Vorinformationen über Referenzakteure und die zu erwartenden Bedrohungsszenarien (vermutliche Absicht der Konfliktparteien – abstrakt).

Die Konfliktparteien werden anhand von Referenzentschlüssen zu Peer Groups beurteilt. Peer Groups sind hierbei ausgewählte Akteure, die über vergleichbare Motive, Kompetenzen und Mittel verfügen. Die zu schützenden eigenen militärischen oder zivilen Güter (z. B. kritische Infrastruktur) werden ebenfalls anhand von Referenzwerten einer Peer Group auf die „Verwundbarkeit“ analysiert. Beide Beurteilungen nutzen Daten, die in der Datenbank zu Lagebild I gewonnen wurden.

Lagebild IV

Das Lagebild IV ist die weitergeführte Beurteilung. Sie wird ausschließlich im Einsatz erstellt und ist letztendlich nur reaktiv. Aufgrund der Gefechtsgeschwindigkeit im Cyber-Raum ist davon auszugehen, dass die Beurteilung eines möglichen Angriffes länger als der Angriff selbst dauert. Das Ziel des Lagebildes IV ist es,

- die bestehenden Lagebilder laufend zu überprüfen und zu ergänzen,

- einen notwendigen Bedarf an Verdichtung der Aufklärung abzuleiten und

- Lageänderungen im öffentlichen Raum rasch zu erfassen.

Analysiert werden hier die laufend stattfindenden Angriffe. Anhand des Typs (z. B. DDOS, Ransomware) des Angriffes lassen sich Rückschlüsse auf mögliche – bisher unerkannte oder falsch zugeordnete – Akteure im Cyber-Gefecht ziehen.

Erprobung des Verfahrens während der österreichischen EU-Ratspräsidentschaft 2018

Ausgangslage für das ehemalige KdoFüU&CD war, dass es als nicht operativ führendes, sondern als unterstützendes Kommando in die Sicherheit des EU-Ratsvorsitzes 2018 eingebunden war. Die S2-Abteilung hatte im Einsatzstab im Wesentlichen die Aufgabe, Beiträge für das militärische Gesamtlagebild „Einsatz Cyber-Kräfte und Cyber-Abwehr“ unter Einbeziehung der Erkenntnisse nachrichtendienstlicher Aufklärung und nachrichtendienstlicher Abwehr zu erstellen und zu unterhalten.

Vorbereitung

Die Datenbank zu den Akteuren war noch ein Prototyp. Die ersten ausgearbeiteten Entschlüsse zu den Akteuren waren im Wesentlichen:

- abstrakte Lagebilder zum öffentlichen Raum mit Verknüpfungen zu Akteuren im Cyber-Raum;

- eine Referenzbeurteilung zu Kritischer Infrastruktur im Bereich Stromanbieter und Stromerzeuger;

- mehrere Referenzbeurteilungen unterschiedlicher Communities hinsichtlich ihrer Stärken und Schwächen mit Bezug Cyber;

- eine Risikoanalyse zur Gefährdung des eigenen Schlüsselpersonales;

- Referenzbeurteilungen zu diversen Räumen inklusive Cyber-Raum, elektromagnetischer Raum und Info-Raum.

Die Vorbereitungsmaßnahmen erfolgten in enger Abstimmung mit dem G3/5, um die Qualität und Quantität der Lagebilder im Allgemeinen sowie die Abläufe des operativen Führungsverfahrens und deren Umsetzung im Stab festzulegen. Wesentlicher Informationslieferant zur Risikoanalyse von Bedrohungen waren die jeweiligen IKT-Fachabteilungen und Teile des Stabes.

Standardisierte Abläufe im Einsatzstab

Die Tätigkeiten in einem Einsatzstab sind in einem „Battle Rhythm“ geregelt. Täglich erfolgte die Lagedarstellung der Stabsmitglieder in den „Morning Update Briefings“ (MUB) und „Daily Update Briefings“ (DUB). Das DUB gewährleistete den Informationsfluss innerhalb des Stabes zum Leiter des Einsatzstabes. Das MUB folgt dem Gedanken des DUB, dient aber der Lagedarstellung an den Kommandanten.

Innerhalb der MUB steht den Mitgliedern des Stabes nur ein sehr begrenzter Zeitrahmen (zwei bis drei Minuten pro Stabsabteilung) zur Verfügung. Das Dilemma zwischen Informationsmenge und vorhandenem Zeitbudget wird durch eine feststehende passende Visualisierung gelöst. Das ermöglicht es dem Kommandanten, schnell eine Vielfalt an Informationen zu überblicken und relevante Detailinformationen abzufragen.

Unmittelbare Umsetzungserfordernisse ergaben sich aus den Lagebildern aller Fachabteilungen. Erkannte Bedrohungen erforderten während der EU-Ratspräsidentschaft die unverzügliche Information der eingesetzten Truppe. Dieser Bedarf wurde durch eine Cyber-Abwehr-Info für die operativ führenden Kommanden und einem Folder für die eingesetzten Soldaten abgedeckt. Es wurden 27 Lagebilder erarbeitet, die einen Bogen über die bedrohten Räume spannten. Lagebilder zur konkret bedrohten Kritischen Infrastruktur waren nicht Teil der MUB. Ein vollständiger Überblick über alle zu schützenden und/oder möglicherweise angreifenden Akteure hätten eine mehrjährige Vorarbeit erfordert. Zur Ergebnissicherung für die Zukunft und der Qualitätssteigerung wurden wöchentliche Hot-Washups (interne Nachbesprechung und Aufbereitung der Vorgänge/Erkenntnisse) abgehalten.

Erfahrungen und Erkenntnisse

Abwehrerfolge sind nur durch Schwergewichtsbildung bei den Maßnahmen „Cyber-Abwehr passiv“, „Cyber-Abwehr aller Truppen“ und IKT-Grundschutz (z. B. jährliche Sicherheitsbelehrung, technische Absicherung) bei der Erstellung und dem Betrieb von Systemen erreichbar.

Konflikte im Cyber-Raum finden ununterbrochen (24/7) statt. Den operativ führenden Kommanden ist spätestens ab der Einsatzvorbereitung ein kompetentes Organisationselement Cyber dauerhaft bis zum Einsatzende zu unterstellen. Dieses Kommando benötigt zur Einsatzdurchführung sowohl Cyber-Lagebilder als auch eindeutige Regelungen im Führungsverfahren zum Bestehen auf dem „Gefechtsfeld Cyber“ als Teil des Kampfes der verbundenen Waffen.

Ein wesentlicher Aspekt für die Bearbeitung und Erstellung von Lagebildern ist die Übersetzungsleistung der technischen in die militärische Fachsprache, um das Umsetzen der Lagebilder bei der Truppe und anderen militärischen Bedarfsträgern zu erleichtern. Zu bearbeiten sind Lagebilder zum Cyber-Raum, Informationsraum, öffentlichen Raum und elektromagnetischen Spektrum. Das Bereitstellen von aktuellen, konkreten und detaillierten Lagebildern braucht Erkundung/Aufklärung vor Ort und ausreichende Vorlaufzeit. Für die Zukunft werden noch mehr technische und personelle Mittel benötigt.

Das Personal der Öffentlichkeitsarbeit ist eine wesentliche Stütze bei der Durchführung von Horizon Scannings. Sein Beitrag im Einsatzstab ist entscheidend. Angriffsziele sind aufgrund der Infrastruktur, der Netze und des Personals eingrenzbar und durch entsprechende Absicherungsmaßnahmen zu schützen. Entscheidend wird es sein, dem kreativen Potenzial des Gegners beim Einsetzen der technischen Mittel ein kreatives Wargaming entgegenzusetzen, um Lücken rechtzeitig schließen zu können.

Die Überwachung der offenen Verbindungsmittel möglicher Gegner ist die entscheidende Quelle zur Informationsverdichtung. Auch bei strukturierter Vorgehensweise wird es im Wesentlichen auf die Aufklärung ankommen, und oft wird der Zufall zum Erfolg führen.

Oberstleutnant Michael Marik war S2 im Kommando Führungsunterstützung und Cyber Defence.

Michael Grünwald, BSc war Analytiker und Referatsleiter für IKT und Informationssicherheit in der S2-Abteilung im Kommando Führungsunterstützung und Cyber Defence.