- Veröffentlichungsdatum : 01.09.2019

- – Letztes Update : 11.09.2019

- 12 Min -

- 2423 Wörter

- - 7 Bilder

Krieg im Cyber-Raum - Teil 1

Der Kampf im Cyber- und Informationsraum ist kein abstraktes Konzept, er findet hier und jetzt statt. Durchschnittlich gibt es wöchentlich ca. 500.000 Angriffe auf die IKT-Struktur des Österreichischen Bundesheeres. Von diesen sind etwa drei als ernstzunehmende Angriffe auf militärische Rechtsgüter einzustufen.

Auseinandersetzungen im Cyber-Raum finden „tatsächlich“ permanent statt. Genauso vielfältig wie die Akteure sind deren Ziele, deren finanzielle und technische Mittel sowie deren Angriffsverfahren. Das Spektrum reicht von einfachen Script-Kiddie-Angriffen über professionelles Social Engineering bis hin zu gezielten Aktionen der Organisierten Kriminalität (OK) und fremder Dienste – vorzugsweise unter Abstützung auf Innentäter.

In diesem Artikel werden die bisherigen Erfahrungen eines operativ führenden Kommandos zur Erarbeitung und Bearbeitung der „möglichen Absichten der Konfliktparteien“ bei hybriden Bedrohungen mit dem Schwergewicht Cyber dargestellt. Diese Bearbeitungen beinhalten auch konventionelle Gewaltanwendung auf Schlüsselinfrastruktur (z. B. Energieversorger) zur Erfüllung des operativen und strategischen Auftrages. Der Kampf mit militärischen Mitteln im Cyber-Raum als Schauplatz des Kampfes der verbundenen Waffen ist jedenfalls eine neue Herausforderung für operativ führende Kommanden.

Gefechtsbeispiele aus dem Cyber-Raum

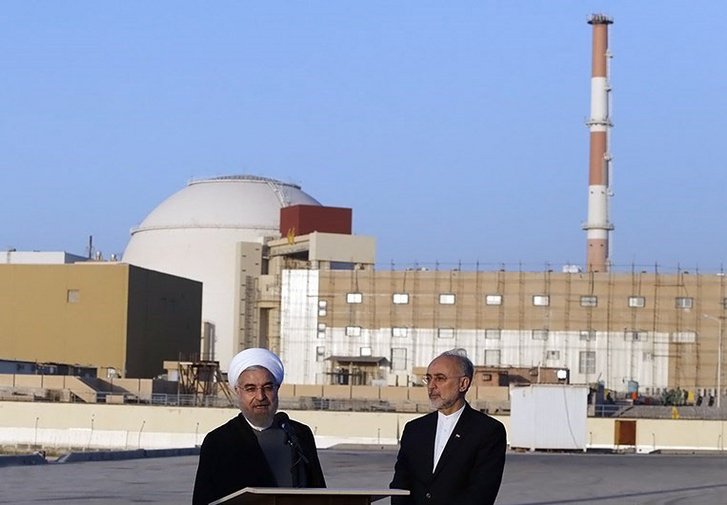

Stuxnet

Stuxnet demonstrierte 2010 eindrucksvoll, wie effektiv und effizient Software als Waffe eingesetzt werden kann. Diese hochkomplexe und spezialisierte Software wurde benutzt, um die stark geschützten Steuerungssysteme von Urananreicherungsanlagen sowie die Steuerung des Kernkraftwerkes in Buschehr im Iran auszuschalten. Ein weiterer Vorteil neben Effektivität und Effizienz zeigte sich beim Einsatz von Software als Waffe. Im Unterschied zu einem konventionellen Waffeneinsatz konnte der Angreifer nicht eindeutig identifiziert werden – Angriffe können also durchgeführt werden, ohne (digitale oder konventionelle) Gegenschläge befürchten zu müssen. Bis heute ist unbekannt, welcher Staat – oder welche Gruppe von Staaten – die Software entwickeln ließ und zum Einsatz brachte. Der Einsatz von Software als Waffe kommt einer klassischen Kriegserklärung gleich. Im Unterschied zu von herkömmlichen Kriegserklärungen kann der Angegriffene aber oft nicht beurteilen, mit wem er sich im Krieg befindet.

Blackout

Das weltweit erste Blackout, das durch einen Hackerangriff ausgelöst wurde, erfolgte 2015 in der Ukraine. Nach einem durch Social Engineering unterstützten Einbruch in die Verwaltungsnetze von drei Energieversorgern konnten die Angreifer nach Monaten unerkannt bis in die IT der Netzleittechnik der Unternehmen vordringen. Auch die weiteren Aktionen waren konzertiert. Die Systeme der Energieversorger wurden zeitgleich abgeschaltet, während durch TDoS (Telephony Denial of Service Attack - Angriff per Telefonie) die Callcenter von den Herstellerfirmen lahmgelegt wurden, die den Energieversorgern Unterstützung bieten hätten können. Am Ende des Folgejahres konnte ein qualitativ noch höherwertiger Angriff umgesetzt werden: Wieder waren mehrere Hunderttausende ohne Strom, weil zeitgleich in über 100 Städten der Strom ausfiel. Ähnlich wie bei Stuxnet konnte kein technischer Nachweis erbracht werden, wer den Angriff durchgeführt hatte.

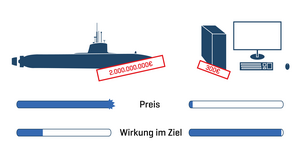

Vergleich zu konventionellen Waffen

Graphit-Streubomben sind taktische Waffen, die von Flugzeugen abgeworfen werden, durch das Freisetzen von Graphit Kurzschlüsse bei Kraftwerken oder Umspannwerken verursachen und so für großflächige Stromausfälle sorgen. Denselben Effekt kann Software kostengünstig und unerkannt liefern – ohne befürchten zu müssen, durch die Fliegerabwehr ausgeschaltet zu werden. Im öffentlichen Raum lassen sich großflächige Stromausfälle ohne offensichtliche Eingriffe von außen auch trefflich zum Herbeiführen politischer Eskalationen nutzen. Die Auswirkung derselben zeigt sich am Beispiel Venezuelas.

Österreich zwischen den Fronten

Auseinandersetzungen im Cyber-Raum finden nicht nur in weiter Ferne statt. Auch Österreich selbst steht – insbesondere im Cyber-Raum – in der Mitte dieser kritischen Konflikte. Diese Aktivitäten wurden mithilfe von Honeypots in Österreich nachgewiesen. Hierbei handelt es sich um vermeintliche Opferrechner, die bei Angriffen Rückschlüsse auf die Angreifer und ihre Methoden zulassen. Die Firma F-Secure betreibt weltweit eine große Anzahl an Honeypots, um repräsentative Auswertungen durchführen zu können und belegt Folgendes: „Weltweit fanden auch in absoluten Zahlen im 2. Quartal 2018 die meisten Cyber-Angriffe auf österreichische Ziele (Honeypots der F-Secure) statt. Die Masse der Angriffe erfolgte aus den IP-Adressranges der USA und Russlands“.

Auch hier gilt, dass eine einwandfreie Zuordnung der Konfliktpartei nicht möglich ist. Aus den Angriffen kann nicht geschlossen werden, ob sie originär von den Rechnern ausgingen, die die Angriffe durchgeführt haben – oder ob infizierte Rechner im jeweiligen Ursprungsland bereits zur Waffe von Dritten geworden sind. Ebenso kann nicht daraus geschlossen werden, ob sie staatlich geduldet, angeordnet, aus Gewinnabsicht oder als Spaßfaktor initiiert wurden.

Militärische Befugnisse im Cyber-Raum

Um diese Bedrohungen abzuwehren, ging Anfang 2019 ein Entwurf des Wehrrechtsänderungsgesetzes 2019 in Begutachtung, der alle militärischen Materiengesetze berührt – so auch das Militärbefugnisgesetz. Mit dieser Novelle wurden erstmals Computersysteme als Mittel zur Ausübung unmittelbarer Zwangsgewalt vorgesehen. In den Erläuterungen dazu wird außerdem ausdrücklich klargestellt, dass durch diese Änderung bei militärisch relevanten Bedrohungen entsprechende (offensive und defensive) technische Mittel militärisch zulässige Einsatzmittel sind. Insbesondere sind diese zur Neutralisierung von Computersystemen, die für Cyber-Angriffe verwendet werden, einzusetzen. Der Grundsatz der Verhältnismäßigkeit ist dabei zu wahren.

„Klassische“ Aufgaben der S2-Abteilung

Eine S2-Abteilung nimmt im relativen Frieden die Aufgaben Objekt-, Truppen- und Geheimschutz wahr. Im Einsatz (und in dessen Vorbereitung) erstellt sie die „Lage der Konfliktparteien“. Zur Erstellung des Lagebildes nutzt sie vorliegende Informationen zu bekannten Akteuren (Staaten, Strukturen), deren Ziele sowie deren Angriffsverfahren. Als Ergänzung des aktuellen Lagebildes und der Feindlage im Großen stehen sowohl Aufklärungskräfte als Organisationselemente zur Verfügung als auch die Truppenaufklärung.

S2-Abteilung des ehemaligen Kommandos Führungsunterstützung und Cyber Defence

Ergänzend zu den Aufgaben einer klassischen S2-Abteilung sieht sich ein operativ führendes Kommando im Cyber-Raum bei der Bearbeitung hybrider Lagen vor veränderte Herausforderungen gestellt: Im Cyber-Raum stellt sich die Situation grundsätzlich anders dar: Akteure sind weder zeitlich noch räumlich gebunden. Sie können durch die globale Vernetzung

- ohne zeitlichen Verzug (kein Aufmarsch oder keine Bereitstellung),

- rund um die Uhr (24/7),

- von überall und grenzenlos und

- jederzeit ohne Vorwarnzeichen

zuschlagen und machen dadurch den Cyber-Raum zum globalen, zeitlich und räumlich uneingeschränkten Gefechtsfeld.

Software als Waffe

Genauso wie ein handelsübliches Kraftfahrzeug als Waffe verwendet werden kann, wird auch ein handelsüblicher PC zur Waffe. „Waffensysteme“ im Cyber-Raum bestehen aus Hard- und Software. Als Hardware reicht jeder handelsübliche PC vollkommen aus. Die benötigte Software ist zu großen Teilen frei verfügbar und teilweise am freien Markt zu beschaffen. Die Schattenwirtschaft im Darknet hat dieses Geschäftsmodell für sich entdeckt und versorgt den Cyber-Krieger bei Bedarf frei Haus. Die Waffenarsenale sind einem laufenden und raschen Technologiewandel unterzogen, nicht vollständig bekannt und auch nicht eindeutig zuordenbar: Die Fähigkeiten und Ausstattungen aller handelnden Akteure sind im Allgemeinen nur in Grundzügen bekannt.

Vorbereitung des hybriden Angriffes

Sowohl Angriffe als auch Gegenangriffe erfordern eine intensive Vorbereitung. Diese deckt sich im Wesentlichen mit den konventionellen militärischen Verfahren und gliedert sich in truppendienstliche Aufklärung, nachrichtendienstliche Aufklärung, Objektaufklärung durch Spezialkräfte, Abklärung der letzten offenen Punkte zum Plan der Durchführung und Vorüben der geplanten Kampfführung. Die truppendienstliche Aufklärung beinhaltet unter anderem das Abschöpfen freier offener Quellen (auch im Internet) und wird als Open Source Intelligence (OSINT) bezeichnet.

OSINT wird zur Dokumentation allgemeiner Daten, zur Erfassung von Strukturen, Personal, Infrastruktur, IKT und Abläufen sowie zur Feststellung möglicher Lücken und erster Angriffsvektoren genutzt. Die nachrichtendienstliche Aufklärung sowie die „illegale“ Spionage unter Abstützung auf Social Engineering, IKT und Innentäter dienen der Verdichtung der Aufklärung und legen die Angriffsvektoren fest. Die Objektaufklärung durch Spezialkräfte läuft in Form von der hybriden Angriffsführung ab. Hier erfolgt eine Detailaufklärung zur tatsächlichen Festlegung der Angriffsverfahren die im physischen Raum als auch im Cyber-Raum stattfinden. Dienste und Services sind, gleich wie die kritische Infrastruktur, valide Ziele eines hybriden Angreifers. Die letzten offenen Punkte zum Plan der Durchführung sind abzuklären. Die letzten Aufklärungsergebnisse einzuarbeiten. Die Aufklärung bleibt am Angriffsziel. Diese Aufklärung erfolgt zeitgleich im Cyber-Raum durch kompromittierte Services, Schadsoftware, Hardware-Modifikationen und Ähnliches. Das Vorüben der geplanten Kampfführung erfolgt in der Cyber Range. Sie ist der „Truppenübungsplatz“ der Truppengattung Cyber. Diese ist nicht nur zum Trainieren der Verteidigung, sondern auch zum Vorüben von Angriffen entscheidend. Die „Anwendungsstufe“ kann unter anderem bei unbeteiligten Dritten erfolgen. Österreich muss daher nicht nur als Ziel, sondern auch als „Truppenübungsplatz“ für Angreifer bei hybriden Auseinandersetzungen gesehen werden.

Österreich ist auch ohne unmittelbare Bedrohung immer der Gefahr eines Cyber-Angriffes ausgesetzt und hat daher - im Sinne der bewaffneten Neutralität - stets abwehrbereit zu sein. Wie bei konventionellen Kampfformen ist die Aufklärung eine essenzielle Grundvoraussetzung für den Kampferfolg um den Cyber-Raum. Hier sind aber - anders als auf dem konventionellen Gefechtsfeld - Offensivhandlungen ohne intensive vorherige Aufklärung nicht durchführbar. Das Gefecht im Cyber-Raum selbst entscheidet sich in Sekunden, das ungeplante reaktive Einwirken auf Kampfhandlungen ist nahezu unmöglich. Im Gegensatz zu herkömmlichen Kampfhandlungen gibt es im Cyber-Raum kaum „Krisen im Gefecht“, auf die man im Verlauf der „Kampfhandlungen“ z. B. durch Reserven reagieren kann. Die Entscheidung im Gefecht muss bereits bei der Abwehr der Feindaufklärung gesucht werden.

Gegner im Cyber-Raum

Kampfgruppen im Cyber-Raum sind Hackerteams. Solche Teams können Bestandteil einer Armee sein, staatlich unterstützt werden, eigenständig handeln oder Leistungserbringer für Dritte sein sowie ihre Fähigkeiten auf dem freien Markt bereitstellen („Cyber-Söldner“). Nicht jede Kampfgruppe agiert professionell, auch Amateure („Cyber-Partisanen“) sind bisweilen auf dem Cyber-Gefechtsfeld sehr erfolgreich. Sie werden in staatliche Hackergruppen, Organisierte Kriminalität sowie Einzeltäter und Kleingruppen eingeteilt.

Staatliche Hackergruppen und Organisierte Kriminalität

Fremde Dienste und Organisierte Kriminalität (OK) greifen strukturiert, methodisch und arbeitsteilig in Organisationselementen an. Durch ihre Aufklärung werden mögliche Lücken oder Schwachstellen im Österreichischen Bundesheer (ÖBH), bei den unterstellten Kräften sowie bei den zu schützenden Einrichtungen und deren Organisationen lokalisiert, um weitere Informationsquellen zu öffnen beziehungsweise Angriffsvektoren für Angriffe und/oder einen illegalen Technologietransfer zu identifizieren. Mitarbeiter werden durch Erpressung, Drohung, Social Engineering/Täuschung und/oder Bestechung motiviert, Handlungen zu setzen und/oder zu unterlassen, um die Sicherheit (Verfügbarkeit/Vertraulichkeit/Integrität) der bereitgestellten Infrastruktur zu beeinträchtigen. Dies dient dem Erlangen von Geheimnissen (militärisch und/oder wirtschaftlich) über die durch das ÖBH bereitgestellte Infrastruktur, dessen Partner und/oder der Republik.

Die Ausbildung bzw. das Zusammenstellen von dementsprechenden Hackerteams erfolgte bisher grundsätzlich im Ausland. Diese werden teilweise von verschiedenen Regierungen bzw. regierungsnahen Organisationen zur Ausnutzung der eigenen Absicht toleriert und finanziert. Beispiele für diese Gruppen und deren Länderzuordnungen sind Fancy Bear/APT28 (Russland), Longhorn/Lamberts (USA), APT10 (China) oder Ayyildiz Tim (Türkei).

Einzeltäter und Kleingruppen

Das komplexe Täterprofil aus der subkonventionellen Kriegsführung stellt das ÖBH vor besonders hohe Herausforderungen, da mögliche Täter schwer zu erkennen und kaum greifbar sind. Diese Akteure treten auch als Einzeltäter mit höchstem Organisationsgrad einer konspirativen Gruppe auf. Ihr Motivspektrum reicht von Spaßfaktor bis Terror. Erschwert wird die Beurteilung der „Feindlage“ bei dieser Form der Kriegsführung dadurch, dass nicht nur „herkömmliche Staatsfeinde“ und Organisationen aus dem politischen/religiösen/ethnischen Extremismus und der Kriminalität auftreten, sondern auch eine Unterstützung „nicht zuordenbarer“ Staaten und Organisationen stattfindet.

Diese handelnden Personen verfolgen das gemeinsame Ziel der Kompromittierung und Destabilisierung der Autorität staatlicher und internationaler Organisationen und Ämter. Angriffe mit „plakativem Charakter“ dienen der Verbreitung von Anliegen in der Weltöffentlichkeit. Als nicht zu unterschätzender Gegner tritt der „Normalverbraucher“ als „IKT-Attentäter“ auf, der weniger aus niedrigen Motiven, sondern ohne Unrechtsbewusstsein Angriffe durchführt, um einen „höheren Zweck“ zu verfolgen oder auch rein aus Spaß. Hier ist zu berücksichtigen, dass „virtuelle“ Cyber-Angriffe auch Folgen in der „realen“ Welt nach sich ziehen und vielfaches Leid hervorrufen können, beispielsweise bei einem Stromausfall in einem Krankenhaus. Der „IKT-Attentäter“ übersieht diese Kollateralschäden zu seiner Gewissensberuhigung fahrlässig oder sogar vorsätzlich. Abgesehen von den jeweiligen Motiven des Gegners kann das Fazit gezogen werden, dass Einzeltäter und Kleingruppen im Cyber-Raum, autodidaktisch, mit geringem finanziellem Aufwand und kurzer Vorbereitungszeit, revolutionär, aufrührerisch, als Bande organisiert oder im „Privatkrieg“ entscheidend im Ziel wirksam werden können.

Die Methoden/Auswirkungen der Einzeltäter und Kleingruppen beschränken sich nicht nur auf Angriffsziele im Cyber-Raum sondern können auch willkürlich und unwillkürlich zu weiteren Kollateralschäden wie Demonstrationen, Plünderungen, Vandalismus, Sabotage und Terror im öffentlichen Raum führen. Die Verfahren im Angriff unterscheiden sich kaum von jenen der „Dienste“, lediglich in Bezug auf die Aufklärungsmöglichkeiten sind Grenzen gesetzt. Die Aufklärung wird im subkonventionellen Verfahren daher eher auf „Versuch und Irrtum“ aufgebaut sein, dafür spricht auch die hohe Anzahl der erkannten und abgewehrten Angriffe auf die Systeme des Bundesheeres.

Medial bekannte Hackerangriffe

Hackergruppierungen („Cyber-Kampfgruppen“) wenden diese Verfahren und Methoden seit geraumer Zeit gegen Staaten und gegen Einrichtungen in Österreich an. Medienbekannte Beispiele dafür sind

- der Angriff auf den Klagenfurter IT-Dienstleister Anexia (mehr als 700 Gigabit/s) im März 2018,

- der Angriff auf den Deutschen Bundestag ab Anfang 2015, der erst Mitte 2015 erkannt wurde, sowie

- der mehrwöchige Angriff auf das Parlament, die Ministerien und Banken in Estland Mitte 2007.

Bewertung der Akteure

Beurteilung der Kampfkraft

Die Kampfkraft der Akteure muss grundsätzlich als hoch beurteilt werden. Insbesondere im Bereich der Dienste ist aufgrund der hochwertigen Spezialausbildung in Verbindung mit den speziellen Auswahlverfahren hinsichtlich des persönlichen Leistungsvermögens und der ideologischen Zuverlässigkeit sowie der vergleichsweise besseren Bezahlung davon auszugehen, dass der Gegner hochgradig motiviert und zuverlässig ist. Für die Organisierte Kriminalität gelten grundsätzlich die gleichen Kriterien, wobei die Motivation im Wesentlichen vom finanziellen Ertrag abhängig sein wird.

Beurteilung des Kampfwertes

Der Kampfwert des Gegners muss ebenfalls als hoch beurteilt werden. Die technische Ausstattung entspricht mit Sicherheit den innovativsten Möglichkeiten der Zeit. Ebenso werden auch ausreichend Geldmittel und Personal zur Verfügung stehen. Aus Effizienzgründen wird er trotzdem auch auf „freie bzw. kompromittierte“ Mitarbeiter zurückgreifen. Diese kann er bereits über Jahre als Schläfer im Angriffsziel positioniert haben. Er kann auch mit angeworbenen Personen agieren, die in der Öffentlichkeit unter Ausnützung einer Legende getarnt bereits über Jahre in verschiedenen Organisationen tätig sind. Die einzusetzenden Kampfmittel sind im Großen und Ganzen bekannt. Es ist unbedeutend ob eine Organisation oder ein Einzeltäter handelt. Das Gegenüber ist hochmotiviert, elitär und stellt eine Spezialeinsatzkraft dar.

Innentäter

Innentäter können in bewusste und unbewusste Innentäter eingeteilt werden. Die unbewussten Innentäter werden durch „Füttern mit Propaganda“ (ggf. nach Radikalisierung) zu „nützlichen Handlangern“. Sie werden selbstständig aktiv, ohne zu bemerken, dass sie das Werkzeug einer Konfliktpartei wurden. Die bewussten Innentäter werden mit kompromittierenden Informationen erpresst, genötigt oder mit Zuwendungen angefüttert. Sowohl der bewusste als auch der unbewusste Innentäter sind hierbei Opfer eines gelungenen Angriffes. Dies unterscheidet sie von freiwilligen Innentätern mit niederen und/oder kriminellen Motiven. Der Innentäter ist ein wesentlicher, schlagkräftiger und direkt im Angriffsziel befindlicher kampfkräftiger Feind.

Das Schlüsselpersonal der IKT ist als Innentäter jedenfalls eine besondere Gefahr, weil es aufgrund seiner umfangreichen Rechte eine hohe Wirkung im Ziel haben kann, die bis zu einem Komplettausfall der IKT-Infrastruktur (und damit der Führungsmöglichkeiten aller Ebenen) im ÖBH führen kann. Innentätern stehen folgende Methoden zur Verfügung:

- Verletzung der Confidentiality/Vertraulichkeit durch Weitergeben von klassifizierten Informationen an Dritte;

- Verletzung der Availability/Verfügbarkeit durch Ausschalten von Teilen der IKT des ÖBH;

- Verletzung der Integrität durch Verändern von Weisungen/Befehlen auf dem Weg vom Absender zum Empfänger.

Hybride Bedrohungen

Die Abwehr von hybriden Bedrohungen (Bedrohungen, die aus dem koordinierten Zusammenspiel konventioneller und Cyber-Kräfte entstehen) betreffen nicht nur das ÖBH, sondern sind als gesamtstaatliche Aufgabe der Republik zu sehen. Hybride Kriegsführung ist „die Krönung der Feldherrenkunst im 21. Jahrhundert“. Sie vereint die physische Machtausübung mit der Schnelligkeit, Unsichtbarkeit und Unberechenbarkeit von Cyber-Kriegsführung zum umfassenden Kampf der verbundenen Waffen.

wird fortgesetzt

Oberstleutnant Michael Marik war S2 im Kommando Führungsunterstützung und Cyber Defence. Michael Grünwald, BSc ist Analytiker und Referatsleiter für IKT und Informationssicherheit im IKT&Cyber Sicherheitszentrum.